現代のランサムウェア攻撃は単なるデータ暗号化から二重恐喝へと進化し、バックアップのみでは対応困難な状況が生じています。

サプライチェーン攻撃を通じた感染も増加しており、中小企業が大企業への侵入経路として標的とされるケースが顕著です。

さらに、Ransomware-as-a-Serviceの台頭により、技術力の低い攻撃者でも容易に攻撃が可能となり、企業規模を問わずリスクが拡大しています。

中小企業はリソース制約、セキュリティ意識の不足、復旧能力の限界という固有の課題に直面しており、これらへの理解と適切な対策が不可欠です。

効果的な防御には多層防御アプローチの導入、堅牢なバックアップ体制の構築、継続的な従業員教育が必須となっております。

ランサムウェア攻撃の最新動向と中小企業が直面するリスク

ランサムウェア攻撃の最新傾向

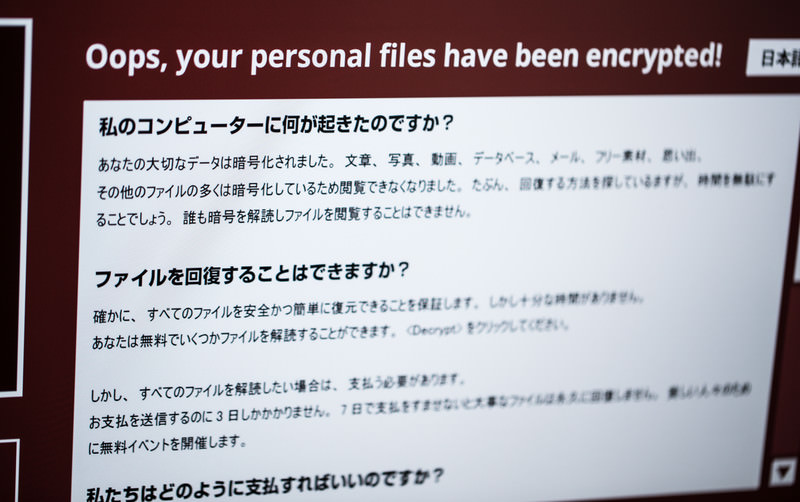

近年のランサムウェア攻撃は単なるファイル暗号化から二重恐喝へと進化しています。攻撃者はデータを暗号化するだけでなく、事前に機密情報を窃取し、身代金を支払わなければ情報を公開すると脅迫する手法を採用しています。この手法により、バックアップからの復旧だけでは対応できない状況が生まれています。

また、サプライチェーン攻撃を通じたランサムウェア感染も増加傾向にあります。攻撃者は直接標的にするのではなく、取引先や外部サービスプロバイダーなど、セキュリティが比較的脆弱な関連企業を経由して侵入するケースが報告されています。中小企業は大企業へのアクセスポイントとして狙われるリスクが高まっているため、自社のセキュリティ対策に関する知識を持つことが必須となっています。

さらに、RaaS(Ransomware-as-a-Service)の台頭により、高度な技術を持たない攻撃者でも、容易にランサムウェア攻撃を実行できるようになっています。この状況が攻撃の頻度と規模の拡大に拍車をかけており、すべての規模の企業がリスクにさらされています。

中小企業が直面する固有のリスク

中小企業は大企業と比較してリソースの制約に直面しており、包括的なセキュリティ対策の導入が難しい状況にあります。専任のIT部門やセキュリティ専門家を雇用する余裕がない場合が多く、結果としてセキュリティ対策が不十分になりがちです。この現状を理解し、限られたリソースでも効果的な対策を講じる知識を持つことが重要です。

認識の不足も大きな課題です。多くの中小企業経営者は「自分たちは標的にならない」と考えがちですが、実際にはランサムウェア攻撃者にとって中小企業は「容易な標的」と見なされています。セキュリティ対策が不十分であること、身代金の支払い能力があること、そして大企業に比べて注目度が低いことが理由です。このリスク認識を高めることが防御の第一歩となります。

また、復旧能力の限界も見過ごせません。大企業と比較して、中小企業はランサムウェア攻撃からの復旧に必要なリソースや計画が限られています。攻撃により数日間システムがダウンした場合、事業継続が困難になるケースも少なくありません。適切なバックアップ戦略やインシデント対応計画の知識は、被害を最小限に抑えるために不可欠です。

最新の攻撃手法と侵入経路

フィッシングメールは依然としてランサムウェア感染の主要な経路です。特に昨今ではAIを活用した精巧なフィッシングメールが増加しており、従来の対策では検出が困難になっています。フィッシングの手口や見分け方に関するリテラシーを社内で共有することで、人的セキュリティの強化につながります。

リモートデスクトッププロトコル(RDP)の脆弱性を悪用した攻撃も増加しています。コロナ禍でのリモートワーク拡大に伴い、多くの企業がRDPを外部に公開していますが、適切なセキュリティ対策なしに運用されているケースが少なくありません。RDPの適切な設定や代替手段についての知識は、このリスクを軽減するために重要です。

また、ゼロデイ脆弱性を悪用した攻撃も増加傾向にあります。未知の脆弱性を悪用するため従来のセキュリティ対策では防ぎきれないこの攻撃に対しては、多層防御の考え方や迅速なセキュリティアップデートの適用が重要です。これらの対策に関する基本的な理解があれば、被害を最小限に抑えることが可能になります。

効果的な防御戦略

多層防御アプローチの導入が不可欠です。単一の防御策に依存するのではなく、ネットワークセキュリティ、エンドポイント保護、ユーザー教育、データバックアップなど複数の層でセキュリティを構築することが重要です。この考え方を理解することで、限られたリソースの中でも効果的にセキュリティレベルを向上させることができます。

定期的なバックアップと検証も重要な防御策です。3-2-1バックアップ戦略(3つのコピー、2種類の異なるメディア、1つはオフサイト)の実践と、定期的なバックアップの復元テストが推奨されます。バックアップが適切に機能していなければ、ランサムウェア攻撃からの復旧は困難です。この基本的なプラクティスについての知識は、すべての組織にとって必須といえます。

セキュリティ意識向上トレーニングの実施も効果的です。従業員はセキュリティの最前線であると同時に、最大の弱点にもなり得ます。定期的なトレーニングを通じて、フィッシングメールの見分け方、安全なパスワード管理、不審な活動の報告方法などを教育することで、人的要因によるセキュリティリスクを大幅に軽減できます。

インシデント発生時の対応

インシデント対応計画の策定は、ランサムウェア攻撃発生時の混乱を最小限に抑えるために不可欠です。攻撃を検出した場合の初動対応、関係者への連絡手順、システム復旧の優先順位などを事前に文書化しておくことで、パニック状態でも冷静な対応が可能になります。この計画は定期的に見直し、必要に応じて更新することが重要です。

法的・規制上の考慮事項も理解しておく必要があります。個人情報保護法などの法規制に基づき、データ漏洩が発生した場合は関係機関への報告義務が生じることがあります。また、サイバー保険の適用範囲や条件についても事前に把握しておくことで、インシデント発生時の経済的影響を軽減できる可能性があります。

復旧プロセスの知識も重要です。感染したシステムの隔離、マルウェアの完全除去、クリーンなバックアップからのデータ復元など、復旧には一連のステップが必要です。これらのプロセスを理解していないと、復旧作業が遅延したり、不完全な復旧により再感染のリスクが生じたりする可能性があります。

コストパフォーマンスを考慮した防御システムの選定基準

コスト効率の高いランサムウェア対策選定の基本原則

企業がランサムウェア対策を検討する際、コストパフォーマンスを意識した防御システムの選定は経営判断として極めて重要です。セキュリティ対策への過剰投資は企業の財務を圧迫する一方、過少投資はセキュリティインシデント発生時に甚大な損害をもたらす可能性があります。適切な予算配分と効果的な保護を両立させるためには、組織のリスク評価に基づいた合理的な判断基準が必要です。

特に中小企業においては、限られた予算内で最大の効果を得るためのリテラシーが不可欠です。セキュリティ対策の本質を理解し、自社の事業継続に真に必要な機能を見極めることで、コストを抑えながらも実効性のある防御体制を構築できます。また、初期導入費だけでなく、運用コストや更新費用も含めた総所有コスト(TCO)の観点から評価することが、長期的な投資効果を最大化する鍵となります。

リスクアセスメントに基づく適切な投資判断

コストパフォーマンスに優れたセキュリティ対策を実施するには、まず自社のリスク状況を正確に把握することが必須です。このリテラシーが重要な理由は、全ての脅威に対して均一に対策を施すアプローチは非効率であり、限られた資源を効果的に配分できないためです。業種や取り扱うデータの性質、システム構成によって直面するリスクは異なるため、自社特有の脆弱性と潜在的な脅威を特定することが第一歩となります。

リスクアセスメントでは、資産の重要度、脅威の発生確率、潜在的な影響度を評価し、優先的に対処すべき領域を特定します。例えば、顧客の機密情報を大量に扱う部門や、事業継続に直結するシステムには重点的な投資が必要ですが、影響の限定的な非重要システムには基本的な対策で十分な場合もあります。このリスクベースのアプローチにより、限られた予算を最も効果的に配分し、投資対効果(ROI)を最大化できます。

統合型セキュリティソリューションの活用

複数のポイントソリューションを導入するよりも、統合型セキュリティプラットフォームを選択することでコスト効率を高められることを理解しておくべき理由は明確です。個別の製品を多数導入すると、ライセンス費用の増加だけでなく、システム間の互換性確保や個別管理に伴う運用コストも膨大になります。また、製品間の連携が不十分だとセキュリティギャップが生じる恐れがあります。

統合型ソリューションは、エンドポイント保護、ネットワークセキュリティ、脆弱性管理などの機能を一元的に提供し、単一のコンソールから管理できるため、運用の効率化とコスト削減につながります。さらに、各コンポーネント間でのリアルタイムな情報共有により、脅威の早期検出と対応が可能になり、セキュリティ効果も向上します。中小企業にとっては特に、限られた人的リソースで効率的に運用できる統合型ソリューションの導入が、コストパフォーマンスを高める鍵となります。

クラウドベースセキュリティサービスの戦略的採用

オンプレミスのセキュリティインフラを構築・維持する代わりに、クラウドベースのセキュリティサービス(SECaaS)を検討することが重要な理由は、初期投資の大幅な削減と柔軟なスケーラビリティにあります。従来型のオンプレミスセキュリティソリューションでは、ハードウェア調達費用、専門知識を持つ人材の確保、継続的な保守・更新コストなど、多額の投資が必要でした。特に中小企業にとって、これらの固定費は大きな負担となっていました。

クラウドベースのサービスでは、必要な機能を月額制で利用できるため、初期投資を抑えながら最新の防御技術を活用できます。また、事業規模の変化に応じて柔軟にサービスレベルを調整できるため、過剰投資や機能不足のリスクを回避できます。さらに、サービスプロバイダがインフラの維持管理や最新の脅威に対するアップデートを担当するため、セキュリティ専門家の採用・育成コストを削減しつつ、常に最新の防御体制を維持できる点も大きなメリットです。

自動化と効率化を重視したツール選定

セキュリティ運用の自動化機能を備えたツールを優先すべき理由は、人的コストの削減と対応速度の向上にあります。セキュリティ運用は、脅威の検知、分析、対応、レポート作成など多岐にわたるタスクを含み、これらを手動で処理するには膨大な人的リソースが必要です。特に24時間365日の監視体制が求められる現代のセキュリティ環境では、人的対応のみに依存するモデルは持続不可能であり、コスト効率も極めて低くなります。

自動化機能を搭載したセキュリティツールは、アラートのトリアージ(優先順位付け)、既知の脅威への標準的対応、パッチ適用の自動化などを行い、セキュリティチームの負担を大幅に軽減します。これにより、専門スタッフは複雑な脅威分析や戦略的なセキュリティ計画など、より付加価値の高い業務に集中できるようになります。さらに、機械学習を活用した自動化ツールは、誤検知(フォールスポジティブ)の削減にも貢献し、不要なアラート対応による時間とコストの無駄を防ぎます。

柔軟なスケーラビリティとアップグレードパス

将来的な拡張性を考慮したセキュリティソリューションを選定すべき理由は、ビジネス成長に伴う追加投資の最小化と、技術的負債の回避にあります。企業規模の拡大やIT環境の変化に対応できないセキュリティソリューションは、短期間で陳腐化し、完全な入れ替えが必要となるため、長期的に見ると大きなコスト増加を招きます。また、拡張性の低いシステムは、新たなビジネス要件や規制対応に柔軟に適応できないリスクも伴います。

将来を見据えたソリューション選定では、モジュール式のアーキテクチャや標準的なAPIを備え、必要に応じて機能拡張できる製品が望ましいでしょう。クラウドベースのソリューションは一般的に高い拡張性を持ち、利用者数やデータ量の増加に応じて容易にスケールアップできます。また、明確なアップグレードパスを提供するベンダーを選ぶことで、将来的な機能強化や最新脅威への対応を、システム全体の再構築なしに実現できます。過去の投資を保護しながら進化できるソリューションは、長期的なTCOを大幅に削減します。

ベンダーサポートとコミュニティ活用

セキュリティソリューションの選定において、ベンダーサポートの質とコミュニティの活発さを評価すべき理由は、隠れたコストの削減と運用効率の向上に直結するためです。技術的な問題が発生した際の迅速な解決は、ダウンタイムの短縮とセキュリティリスクの最小化につながります。充実したサポート体制を持つベンダーは、初期導入時の混乱を減らし、運用開始までの時間を短縮することで、導入コストの削減に貢献します。特に、セキュリティ人材が限られた中小企業にとって、信頼できるベンダーサポートは内部リソースの不足を補う重要な要素となります。

また、活発なユーザーコミュニティが存在するソリューションは、公式サポート以外にも問題解決の手段を提供します。ユーザーフォーラムやナレッジベースなどを通じて、実際の運用ノウハウや最適化のヒントを得られることは、運用コストの削減と効果的な活用に大きく貢献します。オープンソースセキュリティツールを検討する際には特に、コミュニティの活動状況や継続的な更新頻度を確認することが、長期的な信頼性とコスト効率を確保するポイントとなります。

クラウドベースセキュリティソリューションの比較分析

クラウドセキュリティソリューションの基本概念

クラウドベースのセキュリティソリューションは、従来のオンプレミス型と比較して柔軟性と拡張性に優れています。現代のランサムウェア対策において、クラウドセキュリティの理解は不可欠な要素となっています。企業データがクラウド環境に移行する中、従来の境界防御だけでは不十分であり、クラウドネイティブな保護メカニズムの導入が求められています。

クラウドセキュリティリテラシーを高めるべき理由は、攻撃者の手法が高度化している点にあります。最新のランサムウェアはクラウドストレージも標的としており、適切な知識がなければデータの暗号化や流出のリスクが高まります。また、多くの組織がハイブリッドクラウド環境を採用する中で、オンプレミスとクラウドの境界におけるセキュリティギャップが新たな脆弱性を生み出しています。こうした状況下では、クラウド特有のセキュリティモデルと、それに適したツールの選定が重要になります。

主要プロバイダーの比較分析

クラウドセキュリティ市場には、Microsoft Defender for Cloud、AWS Security Hub、Google Cloud Security Commandなどの大手プロバイダーが提供するソリューションが存在します。これらは各クラウドプラットフォームに最適化された保護機能を提供していますが、機能や価格設定、使いやすさなどの点で違いがあります。

各プロバイダーの特徴を理解することが重要である理由は、組織のクラウド戦略と整合性のあるセキュリティ対策を選定できるからです。例えば、マルチクラウド環境を運用している企業では、異なるプラットフォーム間で一貫したセキュリティポリシーを適用できるソリューションが必要になります。また、業界特有のコンプライアンス要件に対応できるかどうかも重要な選定基準となります。セキュリティチームは、組織のリスクプロファイルとビジネス要件に基づいて、最適なプロバイダーを選定する能力を身につける必要があります。

サービスモデルによる分類と選定基準

クラウドセキュリティソリューションは、SaaS(Software as a Service)、PaaS(Platform as a Service)、IaaS(Infrastructure as a Service)といった異なるサービスモデルに分類されます。各モデルによって提供される保護の範囲や責任分担モデルが異なるため、企業のニーズに合わせた選定が必要です。

サービスモデルの理解が重要な理由は、セキュリティ責任の所在を明確にできるためです。クラウドセキュリティにおける「責任共有モデル」では、プロバイダーとユーザーの間で責任範囲が分かれています。例えば、IaaSではインフラストラクチャのセキュリティはプロバイダーが担当しますが、アプリケーションやデータの保護は利用者の責任となります。このモデルを正しく理解していなければ、セキュリティギャップが生じ、ランサムウェア攻撃の侵入口となりかねません。組織は自社のクラウド採用戦略に基づいて、適切なセキュリティモデルを選定し、必要なコントロールを実装する必要があります。

機能別評価:脅威検知と対応能力

クラウドセキュリティソリューションの核心的な機能は、高度な脅威検知と迅速な対応能力にあります。最新のソリューションは、機械学習やAIを活用した異常検知、リアルタイムモニタリング、自動化された対応機能などを備えています。

脅威検知機能を適切に評価する能力が必要な理由は、ランサムウェア攻撃の初期段階で検知できるかどうかが被害の規模を大きく左右するからです。最新のクラウドセキュリティソリューションは、単純なシグネチャベースの検出を超え、行動分析や異常検知などの高度な技術を採用しています。また、検知だけでなく、インシデント発生時の自動対応能力も重要な評価ポイントです。例えば、不審なアクティビティを検出した際に、影響を受けるリソースを自動的に隔離したり、セキュリティチームに即座に通知したりする機能は、ランサムウェアの拡散を防ぐ上で極めて重要です。組織は自社の脅威モデルに基づいて、最も効果的な検知・対応機能を提供するソリューションを選定すべきです。

コスト効率と投資対効果の分析

クラウドセキュリティソリューションの導入においては、初期コストだけでなく、長期的な運用コストや投資対効果(ROI)の分析が不可欠です。価格モデルは従量課金制、定額制、ハイブリッドモデルなど多様であり、組織の規模や利用パターンによって最適な選択肢が異なります。

コスト分析の重要性は、セキュリティ投資の最適化にあります。セキュリティ予算は無限ではないため、最大の保護効果を得られる領域への投資が求められます。クラウドセキュリティソリューションの場合、直接的なコスト削減効果としては、セキュリティ運用の自動化による人的リソースの最適化や、クラウドリソースの適切な構成によるコスト効率化などが挙げられます。さらに、セキュリティインシデントの防止による潜在的な損失回避も重要な効果です。ランサムウェア攻撃による平均復旧コストは数百万円から数億円に及ぶため、効果的な予防策への投資は十分に正当化されます。組織はセキュリティソリューションを評価する際、コストだけでなく、リスク低減効果も含めた総合的な価値を検討する必要があります。

導入と統合の容易性評価

クラウドセキュリティソリューションの選定では、既存のIT環境との統合の容易さや導入プロセスの複雑さも重要な評価基準です。API連携の豊富さ、既存のセキュリティツールとの互換性、導入支援サービスの充実度などが主なチェックポイントとなります。

導入と統合の容易性を重視すべき理由は、セキュリティギャップの最小化にあります。新しいセキュリティソリューションの導入期間が長引けば長引くほど、その間の保護が不十分となるリスクが高まります。また、既存のセキュリティツールやクラウドサービスとの連携がスムーズでなければ、可視性の低下や管理の複雑化を招き、結果的にセキュリティ態勢を弱体化させる可能性があります。特にランサムウェア対策においては、エンドポイント保護、ネットワークセキュリティ、データバックアップなど、複数の防御層が連携して機能することが重要です。そのため、組織は自社の技術スタックとの親和性が高く、短期間で効果的に導入できるソリューションを優先的に検討すべきです。

コンプライアンスとデータガバナンス対応

クラウドセキュリティソリューションの重要な評価ポイントとして、各種規制やコンプライアンス要件への対応能力があります。GDPR、HIPAA、PCI DSS、個人情報保護法など、業界や地域によって適用される規制は異なりますが、これらへの準拠を支援する機能は不可欠です。

コンプライアンス対応機能を評価すべき理由は、規制違反による法的リスクと評判リスクの回避にあります。データ保護に関する法規制は世界的に厳格化の傾向にあり、違反した場合の罰則も厳しくなっています。クラウド環境では、データの所在地や処理方法が複雑になるため、適切なガバナンスと監査機能を備えたセキュリティソリューションが必要です。例えば、データの暗号化状態の監視、アクセス制御ポリシーの一元管理、コンプライアンス状況の継続的評価といった機能は、規制要件を満たす上で重要な役割を果たします。また、ランサムウェア攻撃の発生時にも、影響を受けたデータの範囲を特定し、必要な報告義務を果たすための証跡を提供できるソリューションが望ましいです。

バックアップ戦略と災害復旧計画の重要性

ランサムウェア時代のバックアップ戦略の基本

現代のデジタルビジネス環境において、バックアップ戦略は単なる予防措置ではなく、事業継続の中核を担う要素となっています。ランサムウェア攻撃が高度化・頻繁化する中、適切なバックアップ体制がなければ、企業は身代金の支払いを余儀なくされるか、重要データを永久に失うリスクに直面します。

バックアップに関するリテラシーを高めるべき理由は明確です。まず、最新のランサムウェアは標的のシステムだけでなく、接続されたバックアップデバイスやクラウドストレージまでも暗号化することが可能になっています。そのため、物理的に隔離された「エアギャップ」バックアップの実装や、読み取り専用のバックアップシステムの構築が必須となっています。また、バックアップデータ自体の完全性を検証する仕組みも重要です。バックアップが破損していたり、マルウェアに感染したままでは、復元時に問題が再発する可能性があります。企業はバックアップデータの定期的な検証と、安全な環境での復元テストを実施すべきです。

3-2-1バックアップルールとその応用

効果的なバックアップ戦略の基盤となる「3-2-1ルール」は、デジタル資産保護の原則として広く認知されています。このルールでは、重要データの3つのコピーを作成し、2種類の異なるメディアに保存し、少なくとも1つのコピーをオフサイト(物理的に異なる場所)に保管することを推奨しています。

このリテラシーが重要な理由は、バックアップの冗長性と多様性が、あらゆる種類の災害やサイバー攻撃からの回復力を高めるからです。単一の保存方法や場所に依存することは、単一障害点を作り出すことになります。例えば、すべてのバックアップをクラウドのみに保存している場合、インターネット接続の問題やクラウドプロバイダーのサービス障害時にデータにアクセスできなくなります。また、ランサムウェア攻撃では、ネットワークに接続されたすべてのデバイスが感染するリスクがあるため、オフラインバックアップの保持が極めて重要です。さらに、異なるメディアタイプの利用は、特定のストレージ技術の脆弱性や劣化リスクを分散させる効果があります。

復旧時間目標(RTO)と復旧ポイント目標(RPO)の設定

災害復旧計画において、RTO(Recovery Time Objective:復旧時間目標)とRPO(Recovery Point Objective:復旧ポイント目標)の設定は、ビジネスの連続性を確保するための重要な指標です。RTOはシステム障害発生から業務再開までの許容可能な時間を、RPOはデータ損失を許容できる期間(最後のバックアップ時点から障害発生までの期間)を定義します。

これらの指標に関するリテラシーが必要な理由は、企業のリソース配分と優先順位付けに直結するからです。すべてのシステムやデータに同じレベルの保護を提供することは、コスト面で非効率的です。重要なビジネスプロセスに関連するシステムには、より短いRTOとRPOを設定し、より頻繁なバックアップと迅速な復旧機能を割り当てるべきです。例えば、財務システムや顧客データベースは、数分から数時間のRTO/RPOが必要かもしれませんが、社内の非重要文書管理システムは、数日の復旧時間でも許容できる場合があります。適切な目標設定により、組織は限られたリソースを効果的に活用し、本当に重要なシステムの保護に集中できます。

クラウドバックアップとオンプレミスバックアップの使い分け

現代のバックアップ戦略において、クラウドとオンプレミスの両方の環境を適切に活用することは、相互補完的なセキュリティ体制を構築する上で不可欠です。それぞれの方式には固有の長所と短所があり、これらを理解した上で最適な組み合わせを実現することが重要です。

この知識が必要な理由は、単一のアプローチに依存することのリスクを軽減するためです。クラウドバックアップは、スケーラビリティ、アクセシビリティ、コスト効率の面で優れていますが、インターネット接続に依存し、データ転送速度の制約を受けます。一方、オンプレミスバックアップは高速な復元が可能で、インターネット接続に依存しない利点がありますが、物理的災害に対して脆弱で、初期投資とメンテナンスコストが高くなります。ランサムウェア対策としては、クラウドバックアップのイミュータブル(変更不可)ストレージ機能と、完全に隔離されたオンプレミスのエアギャップバックアップを組み合わせることで、多層的な防御が実現できます。企業は自社のデータ特性、規制要件、復旧目標に基づいて、これらの選択肢を戦略的に統合する必要があります。

定期的なバックアップテストと復旧訓練の実施

バックアップシステムの構築だけでは十分ではありません。定期的なバックアップテストと復旧訓練の実施は、実際の緊急事態発生時に計画通りに機能することを保証するために不可欠なプロセスです。多くの組織が、実際の災害時に初めてバックアップの問題点や復旧プロセスの欠陥に気づくという事態に陥っています。

このリテラシーが重要な理由は、理論上は完璧に見えるバックアップ計画でも、実際の運用環境では様々な問題が発生し得るからです。定期的なテストにより、バックアップデータの完全性、復元プロセスの有効性、および予想復旧時間の現実性を検証できます。また、技術的な問題だけでなく、人的要素も検証できます。復旧プロセスに関わるスタッフの役割と責任の明確化、必要なスキルの習得、およびストレス下での意思決定能力の向上が図れます。さらに、テスト結果に基づいて継続的に計画を改善することで、組織の回復力(レジリエンス)が強化されます。災害復旧テストは、単なる技術演習ではなく、組織全体の事業継続能力を高める総合的な取り組みとして位置づけるべきです。

ランサムウェア攻撃後の復旧プロセス設計

ランサムウェア攻撃からの復旧は、通常のシステム障害や自然災害とは異なる固有の課題があります。攻撃後の復旧プロセスを事前に設計し、文書化しておくことで、パニック状態での意思決定を避け、体系的に対応することが可能になります。

この知識が必要な理由は、ランサムウェア攻撃後の復旧は単にデータを復元するだけの問題ではないからです。まず、感染範囲の特定と隔離を行わなければ、復元したシステムも再感染するリスクがあります。また、バックアップからの復元前に、マルウェアの完全除去と脆弱性の修正が必要です。さらに、復元するデータの優先順位付けも重要で、ビジネスクリティカルなシステムから段階的に復旧させる計画が必要です。復旧プロセスには、IT部門だけでなく、経営層、法務、広報、顧客サポートなど複数の部門の連携が不可欠であり、その調整方法も事前に決定しておく必要があります。特に、個人情報漏洩の可能性がある場合の規制当局への報告義務や顧客への通知プロセスなど、コンプライアンス要件も考慮した総合的な復旧計画が求められます。

従業員教育とセキュリティ意識向上プログラムの実装

従業員のセキュリティ意識向上の重要性

ランサムウェア攻撃の約90%は人的要因から始まるとされています。従業員がフィッシングメールのリンクをクリックしたり、不審な添付ファイルを開いたりすることが、多くの侵害の出発点となっています。現代のセキュリティ対策において、従業員一人ひとりが組織の「人的ファイアウォール」として機能することが不可欠です。

技術的なセキュリティ対策がいかに堅牢であっても、セキュリティ意識の低い従業員が存在する場合、その防御は容易に突破されてしまいます。特に昨今のランサムウェアは高度に洗練され、正規のビジネスメールを装った巧妙な手法で攻撃を仕掛けてきます。従業員が最新の脅威について理解し、適切に対応できるスキルを持つことが、組織全体のセキュリティ態勢を強化する上で決定的な役割を果たします。

効果的なセキュリティトレーニングプログラムの設計

従業員教育は単発のイベントではなく、継続的なプロセスとして捉える必要があります。効果的なトレーニングプログラムは、定期的なワークショップ、オンライントレーニングモジュール、実践的な演習を組み合わせた多層的アプローチを採用すべきです。特に注目すべきは、実際の攻撃シナリオを模擬した「シミュレーションフィッシング」です。これにより従業員は安全な環境で実際の脅威を体験し、適切な対応方法を学ぶことができます。

また、役職や部門ごとにリスクプロファイルが異なることを認識し、カスタマイズされたトレーニングを提供することが重要です。例えば、財務部門の従業員は金銭取引に関連する詐欺に特に注意する必要がありますし、IT部門のスタッフはより技術的な内容のトレーニングが求められます。このように各従業員の職務に合わせたセキュリティトレーニングを実施することで、組織全体のセキュリティ体制を効果的に強化できます。

セキュリティ文化の醸成と持続可能な取り組み

セキュリティ意識向上は単なるトレーニングプログラムを超え、組織文化として根付かせることが重要です。経営層からの明確なサポートと関与が、セキュリティ文化構築の鍵となります。定期的な「セキュリティ意識向上デー」の開催や、セキュリティ行動を模範的に実践した従業員を表彰するインセンティブプログラムの導入も効果的です。

さらに、セキュリティポリシーを理解しやすく簡潔な形で提供し、日常業務の中でセキュリティ対策を自然に実践できる環境を整えることが重要です。例えば、パスワード管理ツールの導入や、定期的なセキュリティニュースレターの配信などが挙げられます。これらの取り組みを通じて、セキュリティ対策が「面倒な義務」ではなく「当たり前の習慣」として定着することを目指します。

インシデント報告の奨励と効果測定

セキュリティインシデントの早期発見と迅速な対応は、被害を最小限に抑える上で極めて重要です。従業員が不審な活動やセキュリティ上の懸念を躊躇なく報告できる「非難のない報告文化」を確立することが必要です。多くの組織では、報告プロセスが複雑であったり、報告したことで責任を問われる懸念から、従業員がインシデント報告を躊躇するケースが見られます。

簡潔で明確な報告チャネルを設け、報告した従業員を適切に評価する仕組みを構築しましょう。また、セキュリティ教育の効果を定量的に測定することも重要です。フィッシングシミュレーションにおけるクリック率の変化や、セキュリティクイズの正答率など、具体的な指標を用いて教育効果を継続的に評価し、プログラムの改善に活かすことが推奨されます。

まとめ

現代のランサムウェア攻撃は従来の単純なファイル暗号化から、データ窃取と公開を脅す二重恐喝へと進化しています。

また、サプライチェーン攻撃を通じた侵入や、Ransomware-as-a-Service(RaaS)の普及により、攻撃の規模と頻度が拡大しています。

中小企業は大企業と比較してリソース制約や認識不足により特に脆弱であり、ランサムウェア攻撃者にとって「容易な標的」となっています。

防御戦略としては、多層防御アプローチの導入、3-2-1バックアップ戦略の実践、従業員向けセキュリティ教育が不可欠です。

また、コスト効率の高いセキュリティ対策の選定においては、リスクアセスメントに基づく投資判断と、統合型ソリューションやクラウドベースサービスの活用が重要です。

さらに、ランサムウェア攻撃に備えたインシデント対応計画の策定と、定期的なバックアップテストの実施により、被害を最小限に抑え、迅速な復旧を可能にする体制構築が求められています。

企業のセキュリティ対策なら「Wit One」にお任せください!

サイバー攻撃の手口は年々巧妙化し、従来の対策だけでは防ぎきれないケースも増えています。とはいえ、専門知識を持つ人材や24時間体制のSOC運用を自社で確保するのは、大きな負担にもなりかねません。

Wit Oneなら、XDRやEDRを活用した常時監視体制を低コストで実現可能。経験豊富なアナリストが、24時間365日体制でインシデントに対応し、ビジネスの安心・安全を支えます。

最小限の負担で最大のセキュリティ効果を得たい企業様は、ぜひ一度ご相談ください。